Última actualización en

01 de agosto de 2021, 07:44 PM

Recientemente, se ha descubierto que los delincuentes utilizan anuncios de Google para promocionar un sitio web cargado de malware que se hace pasar por el sitio web oficial del navegador Brave.

La réplica casi perfecta de Brave.com animó a los visitantes a instalar el acceso remoto Software malicioso Mejor conocido como ArechClient o SectopRat.

Desde entonces, Google ha eliminado los anuncios maliciosos después de que el equipo legítimo de Brave lo llamó la atención del gigante de las búsquedas.

Aquí hay más detalles.

El nombre de dominio malicioso usa caracteres Unicode para distinguirse

Brave es un navegador web basado en Chromium que se basa en la privacidad y la seguridad y cuenta con un bloqueador de anuncios incorporado llamado Brave Shield.

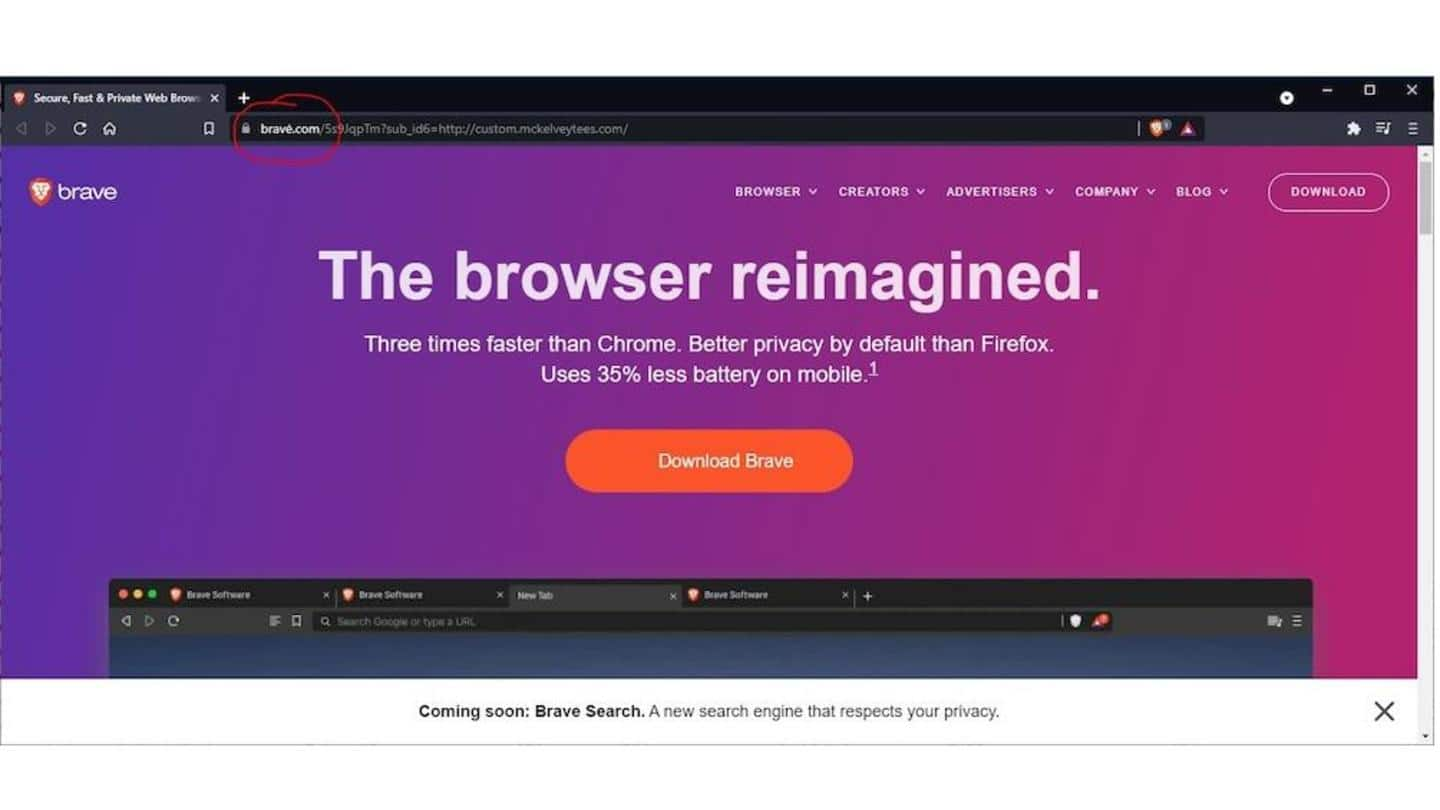

El ataque recién descubierto fue desarrollado por el registro de dominio. xn--brav-yva.com. Esta es una cadena codificada de caracteres ASCII que traducir En el nombre de dominio Unicode bravė.com.

Cuando se muestra en la barra de direcciones del navegador, este nombre de dominio parece similar al nombre de dominio legítimo «brave.com».

Punycode convierte los nombres de dominio ASCII en URL Unicode

Una cadena de caracteres codificada en ASCII se puede traducir a un nombre de dominio basado en Unicode utilizando un método de representación llamado punycode. Esto es necesario porque las URL de los sitios web pueden usar caracteres Unicode, mientras que el nombre de dominio debe registrarse solo con caracteres ASCII.

Al hacer clic en Descargar en un sitio web malicioso, se descargan 303 MB de malware

El sitio web malicioso se hace pasar por brave.com legítimo. Sin embargo, Ars Technica Mencionaste que al intentar descargar el instalador del navegador se inició la descarga de una imagen de disco ISO de 303 MB que contenía un solo archivo ejecutable.

La imagen ISO es marcada instantáneamente por ocho motores antivirus en VirusTotal, mientras que el ejecutable incluido está marcado por 16.

El malware proporciona a las partes malintencionadas acceso remoto a la computadora de la víctima

Este malware marcado tiene varios nombres, incluidos ArechClient y SectopRat. Un informe de 2019 explicó que un troyano al que se accede de forma remota puede transmitir en vivo lo que está sucediendo en el escritorio de una víctima a los actores malintencionados.

Según los informes, un análisis más reciente en febrero descubrió que el malware ahora presenta comunicaciones cifradas con servidores de comando y control controlados por el atacante. También puede robar el historial del navegador de los navegadores basados en Chromium, incluidos Firefox y Chrome.

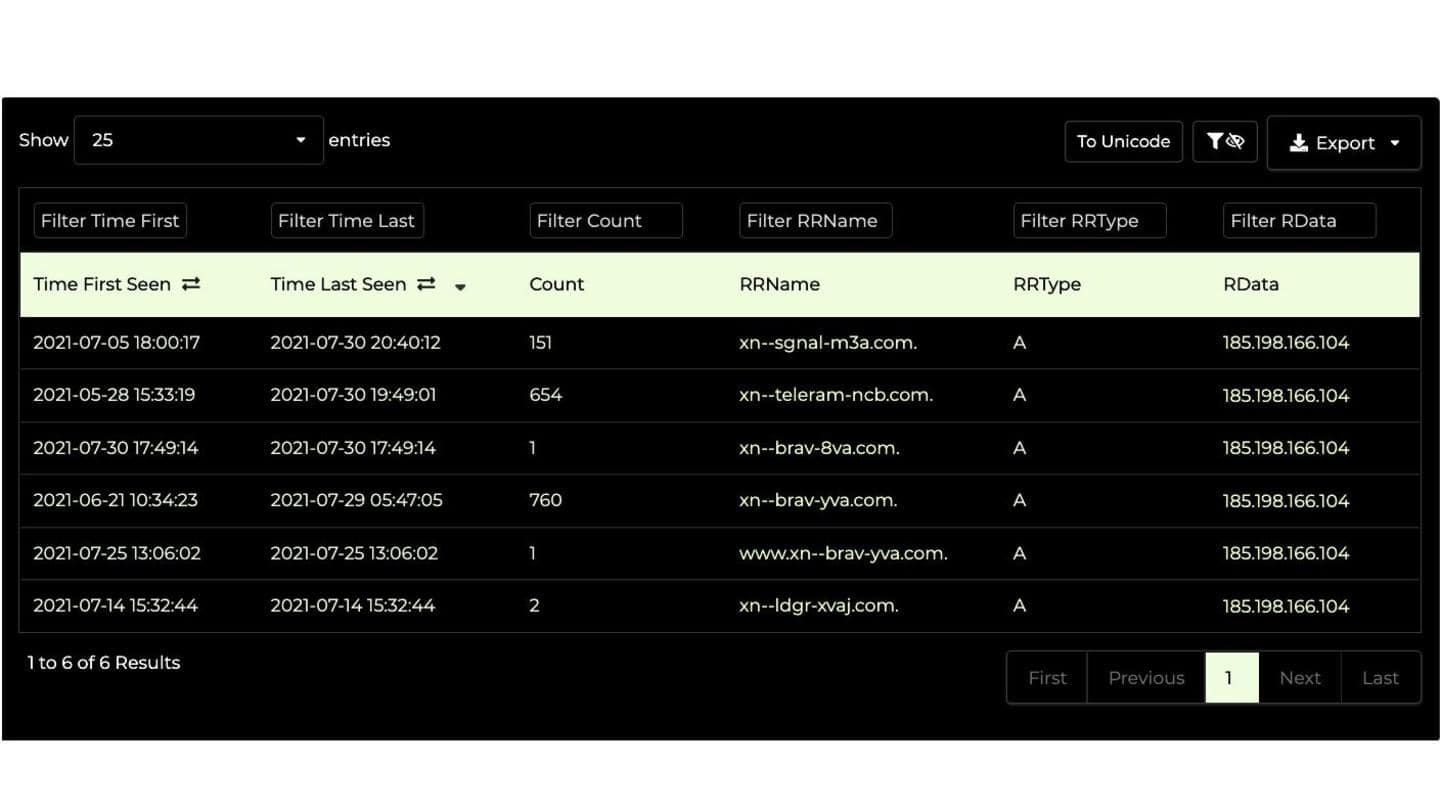

También se ha encontrado una dirección IP que se hace pasar por Signal y Telegram.

personas en Ars Technica Realizando una búsqueda de DNS negativa desde DNSDB Scout solo para descubrir que la dirección IP que alojaba el sitio web falso de Brave también alojaba dominios que se hacían pasar por los servicios de mensajería de Signal y Telegram.

Según se informa, los dominios se registraron a través de NameCheap.

Un análisis más detallado utilizando un producto patentado de la compañía de seguridad Silent Push reveló dominios que se hicieron pasar por torbrowser.com y flightimulator.com también.

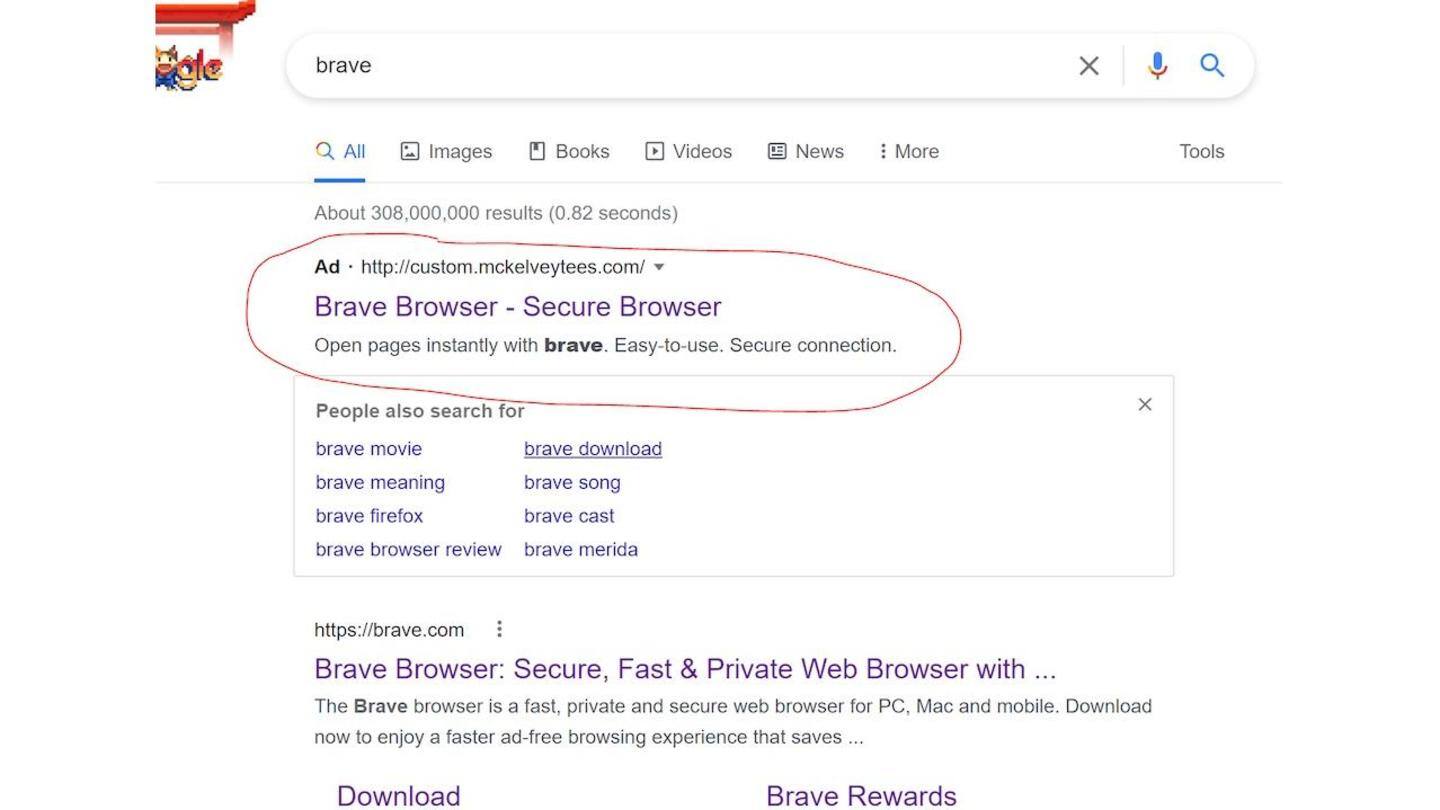

Los enlaces maliciosos entre los resultados de búsqueda se promocionan con anuncios de Google.

Además, los enlaces maliciosos del sitio web Brave se basaron en los anuncios de Google para tomar la iniciativa en los resultados de búsqueda de Google para «los valientes». Según los informes, los enlaces de anuncios fueron redirigidos a través de varios dominios intermedios hasta que finalmente llegaron al sitio malicioso bravė.com.

Esto destaca que Google no verifica la autenticidad y credibilidad de sus anunciantes. Sin embargo, Google eliminó los anuncios maliciosos a pedido de Brave.

La higiene básica de Internet puede ayudarlo a evitar estos enlaces maliciosos

Puede preguntar cómo debe mantenerse alejado de estos sitios web maliciosos. Bueno, definitivamente vale la pena tomarse unos segundos más para verificar la URL y el dominio que está visitando.

En segundo lugar, desaconsejamos el uso de enlaces patrocinados en los resultados de búsqueda para visitar sitios web de organizaciones, productos y servicios populares.

Desafortunadamente, parece que las estafas de suplantación de identidad pueden continuar.

¿Por qué no podemos deshacernos de Unicode en los nombres de dominio?

La parte más desafiante de detectar sitios web fraudulentos no es ayudada por el hecho de que los enlaces maliciosos también contienen certificados TLS válidos, ya que son dominios registrados de forma independiente.

Además, el uso de caracteres Unicode para nombrar dominios es esencial porque los usuarios de escritura española y no latina del mundo usan diferentes caracteres Unicode para dar diferentes significados a las palabras escritas de manera similar usando caracteres ASCII.

«उत्साही सामाजिक मिडिया कट्टर»

/cloudfront-us-east-2.images.arcpublishing.com/reuters/5Q2UAL5MEJJ4THLUPUKHX5BLQ4.jpg)